Kurumsal Ağlara Sessizce Sızan Yeni Tehdit: 'Tycoon2FA' ile Gelişmiş Kimlik Avı Saldırıları Nasıl Tespit Edilir?

Tek bir e-posta ile tüm ağı ele geçirebilen yeni nesil kimlik avı saldırıları, artık otomatik çözümlerle yakalanamıyor. Tycoon2FA örneği üzerinden, saldırı zincirinin tamamının nasıl açığa çıkarılabileceği ve SOC ekiplerinin bu saldırılara karşı saniyeler içinde nasıl önlem alabileceği adım adım anlatıldı.

Kimlik Avı Saldırıları Neden Hâlâ Bu Kadar Tehlikeli?

Günümüzde tek bir dikkatle hazırlanmış e-posta, tüm bir sistemin güvenliğini tehlikeye atabiliyor. Kurumsal e-posta filtrelerini aşabilen bu iletiler, çalışanları kandırarak saldırganlara sistemlere erişim sağlayabiliyor. Özellikle Tycoon2FA gibi gelişmiş kimlik avı araçları, otomatik analiz çözümleriyle tespit edilmesi zor hale gelmiş durumda.

İlk Adım: Şüpheli Ögeleri Sandbox Ortamında İncelemek

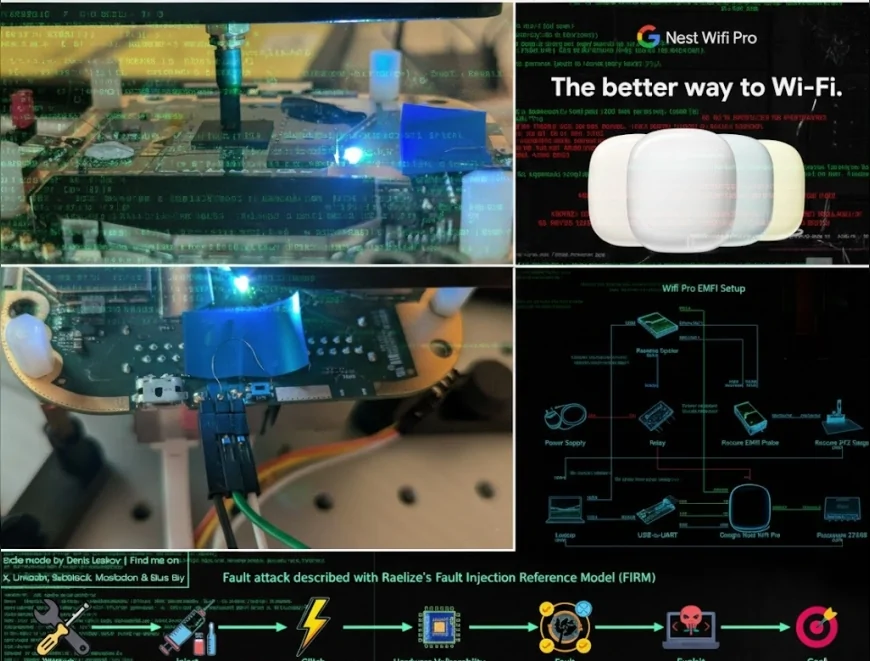

SOC (Güvenlik Operasyon Merkezi) ekipleri, şüpheli dosya veya URL’leri ANY.RUN gibi etkileşimli sanal alan ortamlarına yükleyerek analiz gerçekleştirebiliyor. Bu tür sanal makineler, dosyaların açılmasını, bağlantıların tıklanmasını ve davranışların gözlemlenmesini güvenli şekilde sağlıyor. ANY.RUN, bu analizleri dakikalar içinde tamamlayabiliyor.

Gerçek Bir Örnek: Tycoon2FA E-postasıyla Yapılan Saldırı

Analiz edilen örnek e-posta, kullanıcıyı kandırmak amacıyla içine büyük, yeşil bir ‘Ses Çal’ butonu yerleştirilmiş bir tasarım içeriyor. Butona tıklanması, kullanıcıyı CAPTCHA’lı başka sayfalara yönlendiriyor. Bu aşamada birçok otomatik sistem devre dışı kalıyor. Ancak ANY.RUN ortamında manuel veya otomatik CAPTCHA çözümü ile analiz devam ettirilebiliyor ve nihai hedef olan sahte Microsoft giriş ekranına ulaşılabiliyor.

İkinci Adım: Tüm Saldırı Zincirini Görselleştirmek

Etkileşimli analiz sayesinde saldırının her aşaması detaylı şekilde izlenebiliyor. Şüpheli yönlendirmeler, kimlik avı ekranları ve kullanıcı davranışlarını taklit eden mekanizmalar açıkça gözlemlenebiliyor. Otomatik araçların kaçırabileceği ipuçları — örneğin eksik favicon, alakasız URL yapısı — manuel analizle ortaya çıkarılıyor.

Üçüncü Adım: IOC’leri Toplamak ve Güvenliği Güçlendirmek

Tamamlanan analiz sonrasında elde edilen IOC’ler (kompromize göstergeleri), tehdit önleme sistemlerine entegre edilebiliyor. ANY.RUN aracı, zararlı süreçleri, şüpheli ağ bağlantılarını, IP’leri ve domainleri anında işaretleyerek kapsamlı bir rapor oluşturuyor. Bu veriler hem mevcut saldırıya karşı hem de gelecekteki tehditlere karşı kullanılabiliyor.

Etkileşimli Sandbox Kullanmanın Kurumsal Faydaları

Etkileşimli sanal alan çözümleri, yalnızca deneyimli güvenlik ekipleri için değil, yeni başlayan analistler için de uygun bir analiz ortamı sunuyor. Eğitim, olay yanıtı, tehdit tespiti ve işbirliği açısından birçok avantaj sağlıyor. Bulut tabanlı yapısı sayesinde altyapı kurulumu gerektirmeyen sistem, her yerden analiz yapılmasına imkân tanıyor.

Özel Kampanya Duyurusu

ANY.RUN, 19-31 Mayıs 2025 tarihleri arasında 9. kuruluş yılını özel kampanyalarla kutluyor. Sandbox lisansları, tehdit istihbarat araçları ve eğitim laboratuvarları için geçerli tekliflerle kurumlar, analiz kapasitelerini artırabilecek.

Kaynak: CUMHA - CUMHUR HABER AJANSI